Spring 漏洞修复

xiangzhihong8 人气:0Spring社区发布了一篇名为《Spring Framework RCE, Early Announcement》的文章,官宣了最近网传的Spring漏洞。攻击者利用该漏洞,可在未授权的情况下远程执行命令。目前,漏洞利用细节已大范围公开,好在Spring官方已发布补丁修复该漏洞。

漏洞分析

Spring框架(Framework)是一个开源的轻量级J2EE应用程序开发框架,提供了IOC、AOP及MVC等功能,解决了程序人员在开发中遇到的常见问题,提高了应用程序开发便捷度和软件系统构建效率。

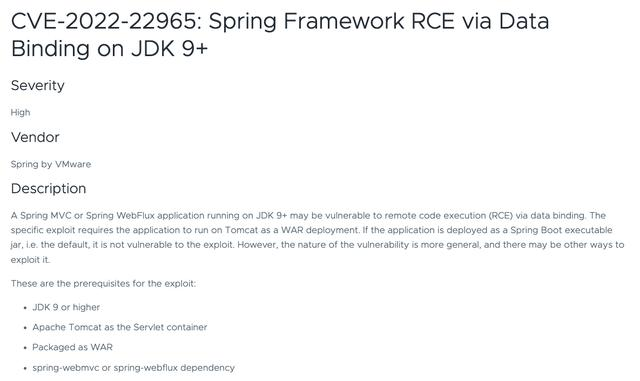

2022年3月30日,CNVD平台接收到蚂蚁科技集团股份有限公司报送的Spring框架远程命令执行漏洞。由于Spring框架存在处理流程缺陷,攻击者可在远程条件下,实现对目标主机的后门文件写入和配置修改,继而通过后门文件访问获得目标主机权限。使用Spring框架或衍生框架构建网站等应用,且同时使用JDK版本在9及以上版本的,易受此漏洞攻击影响。这次确定的Spring核心框架中的RCE漏洞,CVE号为CVE-2022-22965。

影响范围

该漏洞的利用需要满足下面的条件:

- JDK 9 +

- 使用Apache Tomcat部署

- 使用WAR方式打包

- 依赖spring-webmvc或spring-webflux

虽然,可能国内大部分用户还在用JDK 8、或者采用内置Tomcat的方式运行,但由于该漏洞的特性比较普遍,不排除其他利用方式的存在。所以,DD还是建议在有条件的情况下,尽快升到最新版本来避免可能存在的风险发生。

解决方案

目前,Spring官方已发布新版本完成漏洞修复,CNVD建议受漏洞影响的产品(服务)厂商和信息系统运营者尽快进行自查,并及时升级至最新版本,升级情况如下:

- Spring 5.3.x用户升级到5.3.18+

- Spring 5.2.x用户升级到5.2.20+

- Spring Boot 2.6.x用户升级到2.6.6+

- Spring Boot 2.5.x用户升级到2.5.12+

参考资料:

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement

https://github.com/spring-projects/spring-framework/compare/v5.3.17…v5.3.18

加载全部内容