使用curl命令行模拟登录WordPress的方法

人气:3WordPress默认登录页面:http://192.168.0.120/wordpress/wp-login.php

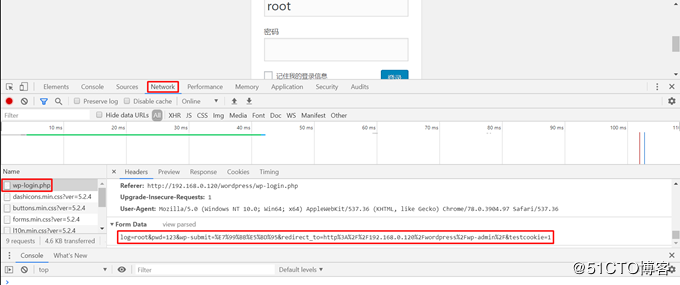

1、Chrome浏览器F12,输入一个错误的密码,点击登录:

取出“log=root&pwd=root@123&wp-submit=%E7%99%BB%E5%BD%95&redirect_to=http%3A%2F%2F192.168.0.120%2Fwordpress%2Fwp-admin%2F&testcookie=1”,并替换为正确的密码

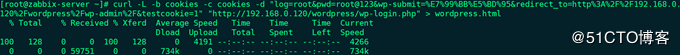

2、获取cookie:

# curl -b cookies -c cookies "http://192.168.0.120/wordpress/wp-login.php" > index.html

备注:利用保存下来的cookies文件进行博客的登录

3、模拟登录首页:

# curl -L -b cookies -c cookies -d "log=root&pwd=root@123&wp-submit=%E7%99%BB%E5%BD%95&redirect_to=http%3A%2F%2F192.168.0.120%2Fwordpress%2Fwp-admin%2F&testcookie=1" "http://192.168.0.120/wordpress/wp-login.php" > wordpress.html

# cp wordpress.html /var/www/html

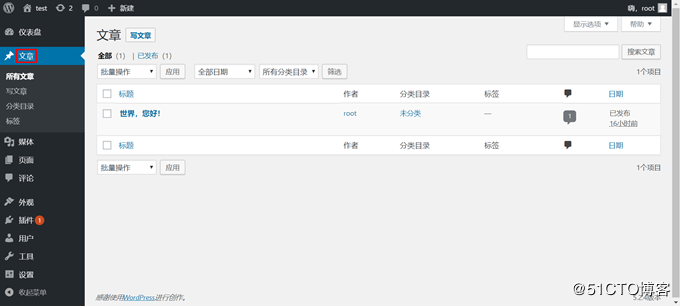

浏览器访问http://192.168.0.120/wordpress.html,已经是登录状态了

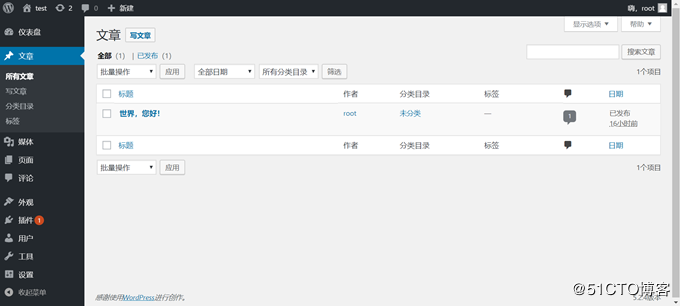

然后点击左侧“文章”:

获取“写文章”的链接:http://192.168.0.120/wordpress/wp-admin/edit.php

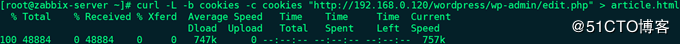

4、模拟登录“写文章”页面:

由于“写文章”功能不需要提交任何参数,所以直接使用如下命令:

# curl -L -b cookies -c cookies "http://192.168.0.120/wordpress/wp-admin/edit.php" > article.html

# cp article.html /var/www/html

浏览器访问http://192.168.0.120/article.html,已经在“写文章”页面

4、 说明:

(1)cookie和session的区别:

Ø cookie和session都是会话技术,cookie是运行在客户端浏览器上,而session是运行在网站服务器端

Ø cookie有大小限制,并且浏览器存储cookie的个数也有限制,session没有大小限制,和服务器的内存大小有关

Ø cookie有安全隐患,通过拦截或找到本地cookie文件有安全隐患

Ø session是保存在服务器端上,会存在一段时间后才会消失,如果session过多会增加服务器的压力

(2)curl命令行常用选项:

Ø -b:从指定的字符串或文件中读取cookie

Ø -c:将cookie写入指定文件

Ø -L:跟随跳转

Ø -I:仅显示文档信息

Ø -A:要发送到服务器端的用户代理

总结

以上所述是小编给大家介绍的使用curl命令行模拟登录WordPress的方法,希望对大家有所帮助,如果大家有任何疑问请给我留言,小编会及时回复大家的。在此也非常感谢大家对网站的支持!

如果你觉得本文对你有帮助,欢迎转载,烦请注明出处,谢谢!

您可能感兴趣的文章:

加载全部内容