运维干货|交换机不同VLAN之间及相同VLAN之内进行隔离

黑鹰 人气:0文中所展示的内容为VLAN与VLAN之间分隔关系,如相同VLAN用户之间进行分隔,相同VLAN一组用户之间允许通信并与其它一组用户之间进行分隔,属于VLAN的高级应用范畴。本文来源于智象运维某大神的日常工作记录分享。

▶▶▶▶▶

基于CISCO产品

一、 普通VLAN

VLAN称为虚拟局域网,主要功能用于将一个大的广播域分割成多个小的广播域,用来减小发现广播攻击时的受攻范围的。VLAN不是用来隔离网络的而是用来缩小广播域的。不同VLAN之间可以通过SVI、单臂等方式通信,因此谈不上隔离一说。在同一个VLAN中的所有主机都位于一个广播域,广播数据包会发送到每一个主机。

若要对不同VLAN之间通信进行隔离,需要在VLAN的网关接口上使用ACL访问规则进行控制。

二、 Protected Port (Private vlan edge)

某些特殊需求下需要禁止同台一交换机上相同VLAN号的主机之间通信,但又不能将这些禁止通信的主机划到不同VLAN,因为这些主机还需要和VLAN中的其它主机通信,只是不能和部分主机通信。要限制交换机上相同VLAN的主机通信,通过将交换机上的接口配置成Protected Port来实现。

如:交换机上某个VLAN有三个接口,其中有两个是Protected Port,有一个是正常端口,那么两个 Protected Port之间是不能通信的,但是Protected Port与正常端口之间的流量还是保持正常不受任何限制。

Protected Port可以拒绝unicast,broadcast以及multicast在这些端口之间通信,Protected Port与Protecte Port之间没有任何流量发送。ProtectedPort只在单台交换机上有效,也就是说只有单台交换机上的Protected Port与Protected Port之间是不能通信的,但是不同交换机的Protected Port与ProtectedPort之间通信还是保持正常。

配置Protected Port时,可以在物理接口和EtherChannel上配置,如果是配在EtherChannel上,那么配置将对EtherChannel中的所有物理接口生效。

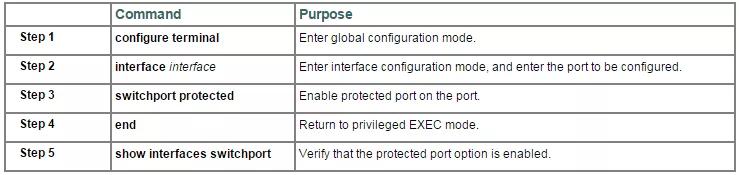

配置示例:

三、Private vlan

PVLAN是专用虚拟局域网(Private VLAN)的简称。它能实现所有用户与默认网关的通讯,而与PVLAN内的其他用户相互隔离。PVLAN功能可以保证同一个VLAN中的各个端口相互之间不能通信,这样即使同一VLAN中的用户,相互之间也不会受到广播的影响。

PVLAN技术引入原因

a> 大部分交换机只支持4096个VLAN,数量有限。

b> 为每一个接入设备提供一个VLAN,需要大量的接口来配置网关IP。

c> 若需要实现VLAN之间隔离,传统VLAN使用ACL方式将导致ACL数量巨大,维护困难。

d> 随着VLAN数量增加,将严重影响STP的性能。

PVLAN的应用通过将不同的客户放在隔离VLAN中实现了客户的二层隔离,只需要一个隔离VLAN就可以保证了接入网络的数据通信的安全性节省了VLAN的资源,通过给主VLAN配置SVI,所有PVLAN共享主VLAN的IP地址实现了所有用户与默认网关的连接而与PVLAN内的其他用户之间隔离避免了IP子网的划分,通过应用PVLAN技术能够在节省VLAN与IP地址资源的情况下很好地解决接入网络的安全性问题。

PVLAN两种角色:

主VLAN:Primary vlan

辅助VLAN:Secondary vlan

在一个PVLAN中只有一个主VLAN,此PVLAN下所有辅助VLAN成员与其它PVLAN域进行通信时将统一表示为主VLAN 的VLAN ID。辅助VLAN是指用来标识在某个PVLAN下具有相同角色的一组接口VLAN,一个主VLAN下可绑定多个辅助VLAN。一个辅助VLAN只能属于一个主VLAN。

辅助VLAN的端口分为3种角色

isolated:孤立端口,孤立端口只能与杂合端口进行通信,不能与其它端口通信。各孤立端口之间彼此不允许通信,也不允许与团体端口通信。

community: 团体端口,团体端口只能与两种端口进行通信,分别是与杂合端口以及同一团体中的其它团体端口,不能与其它团体端口通信,也不可与孤立端口通信。

pormiscuous:杂合端口 此类端口可与所有角色类型的端口进行通信,一般此端口用于网关或者公司设备。

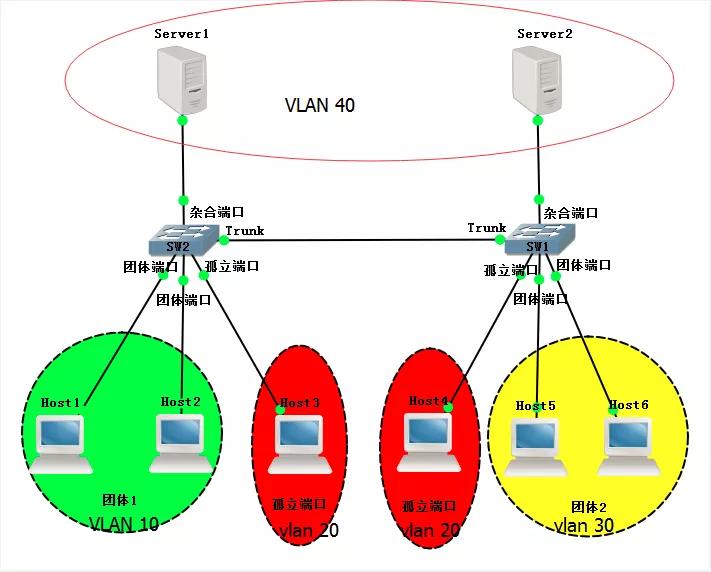

Private vlan 功能效果如下所示:

团体1

host1, host2 之间可以相互通信,相同的团体之间可以直接通信。

host1, host2 与host3,host4,host5,host6之间不可以通信,因为不同团体之间,以及与鼓励端口之间是不允许通信的。

host1, host2 与server1, server2之间可以通信,因为杂合端口可以与任何性质的端口之间进行通信。

团体2

效果与团体1相同

孤立端口

host3 只可与server1, server2进行通信。与其它端口不可通信

host4 效果与host3相同

杂合端口

server1, server2 可以与任何端口进行通信

注意事项:

一个交换机中只能允许一个primary vlan

一个交换机中只能允许一个isolate vlan

一个交换机中可以有多个community vlan

相较于protected port, private vlan具有以下两点优势

a> private vlan可以使用团体端口来实现同组接口之间的通讯,而protected prot是对各端口完全隔离的,无法实现。

b> protected port是基于本设备上的功能,无法跨交换机芯片使用,不能跨机器, 而private vlan可以通过trunk来实现跨设备之间的隔离或者团体通讯。

配置过程

1.创建主VLAN。

2.创建辅助VLAN(孤立VLAN与团体VLAN)。

3.在主VLAN中将辅助vlan与主vlan进行映射。

4.在接口上配置接口为孤立VLAN或者团体VLAN,进行相应的映射。

5.在接口上配置接口为杂合接口,进行相应的映射

6.若需要跨交换机,则需要配置TRUNK为PVLAN属性。

基于H3C设备

一、普通VLAN

普通VLAN各大厂商设备均无多大差异,此处略

二、Port isolated

端口隔离技术,在cisco产品对应的特性是protected port,而在H3产品,则是port isolated。端口隔离技术也是一种端口安全措施,但是端口隔离不依赖于VLAN,只在本机生效

三、Isolated-User-VLAN

H3C实现类似于cisco的private vlan功能的技术称之为isolate-user-vlan, isolate-user-vlan就是PVLAN,不过PVLAN在cisco45及65以上设备才支持,而isolate-user-vlan则是很多h3c及华为低端产品都支持。

Isolated-User VLAN 采用了二层的VLAN 结构,第一层为Primary VLAN ,第二层为Secondary VLAN。Isolated-User VLAN 将多个Secondary VLAN 映射到一个Primary VLAN。第一层的Primary VLAN 用于上行,对于上层设备来说,只需识别下层交换机的Primary VLAN而不必关心Primary VLAN 中包含的Secondary VLAN,这样简化了网络配置,节省了VLAN资源。第二层的Secondary VLAN 用于接入用户,不同的Secondary VLAN间通过传统的VLAN 技术实现二层隔离。

这里secondary VLAN就是普通VLAN,其VLAN下的设备之间可以相互通信,同一primary VLAN不同secondary VLAN的设备,默认不能通信。但可以通过arp代理设置成可以通信,但其通信要全部经过primary VLAN网关。

智象运维,了解更多~

加载全部内容