如何做到既满足远程办公的短时便利性需求,又不丧失安全性

宜信技术 人气:3对于IT互联网企业来说远程办公并不陌生,但是疫情的突然爆发,直接大规模的使用远程办公应用,势必会带来一系列的安全问题,尤其是大量隐私数据安全问题,因为此次的疫情,大量的企业内部人员,需要从企业安全边界外部访问任何能够支持正常工作的账户文档或者数据,而如果相关的网络安全措施规则没有随之调整将产生巨大的安全隐患。另一方面的挑战来源于办公模式改变带来的安全威胁,现在要求既要满足远程办公的短时便利性需求,又不能过分的丧失安全性。

安全同事主要是配合远程办公下部分业务系统的网络变更工作,比如防火墙的实施工作、策略的开通等,这部分工作在2月2号之前都顺利验收通过,确保开工日远程办公的客服同事可以正常进行语音等工作。同时,正式远程办公前,对VPN这类关键的网络设备,进行了安全扫描,包括管理员页面、系统版本是否存在高危漏洞等。

之前大家多数是在下班后或临时不在职场时,使用VPN接入公司内网解决临时远程办公的需求,这个场景下的访问次数和人数都相对较小而分散。但是这次面对疫情下的远程办公模式,则是“全民皆兵”,各个方面的规模提升至少是之前的十倍、二十倍以上。对公司的安全设计来说,“远程接入”的威胁本来就大于“本地接入”的威胁,所以,对我们来说的变化就是:以前要对日常的远程用户做检查,做好防护工作,现在一下子变成了全体员工,因此检查手段、应对方式都得更新,否则很可能在远程办公期间发生安全事故。

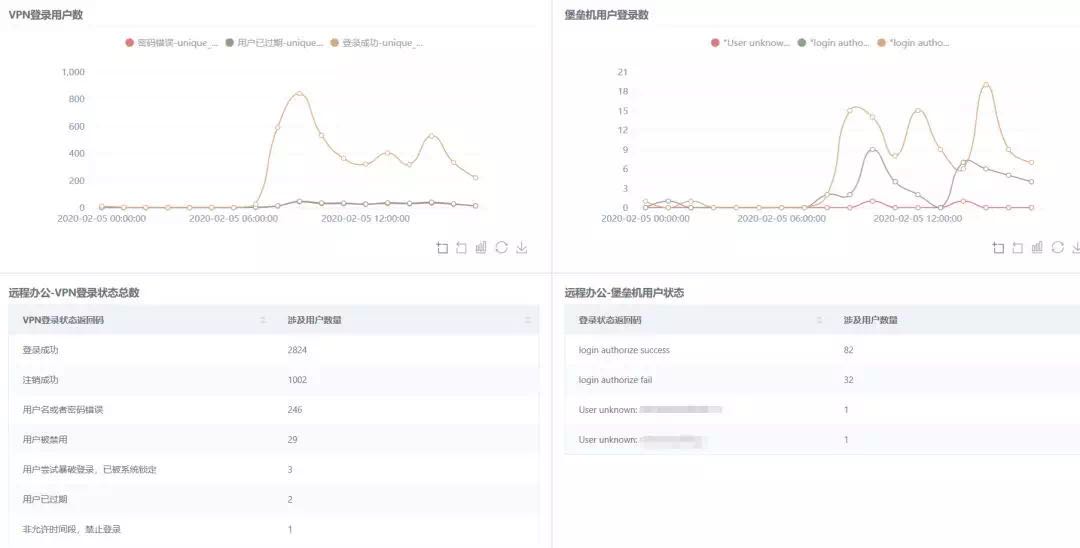

由于很多人之前没有使用过远程办公这一整套系统,所以为了减轻大家上手时的工作量,我们当即决定简化了一些安全验证的手段和环节,优先确保大家可以正常接入公司网络。但是简化不等于放纵,所以我们比平时针对远程接入这部分场景进行了更深入、更密集的监控工作。针对VPN、堡垒机这两个关键的入口处,我们通过安全大数据平台,做了人员统计、访问资源统计的可视化,也包括了一些异常行为的统计分析和告警,比如:多次尝试登录失败可能意味着暴力破解用户口令、同一天一个账号关联到不同地区的IP可能意味着账号被盗用等。

《图:访问统计可视化》

《图:异常行为分析》

远程办公第一天,一大早我们就进行了防病毒的应急响应,这个是我们提前就预料到的,因为远程办公势必有大量的非公司电脑接入,病毒威胁会有所上升。通过监控告警,发现有几台终端尝试访问了内网上千个IP资源,同时关联发现防火墙有拦截到部分到服务器的请求,第一时间判断是计算机病毒在发起蠕虫攻击。我们随即将上午发现的携带病毒的计算机,进行了封禁账号,并通知员工对个人电脑安装防病毒软件进行杀毒后再使用VPN,并进行了远程办公期间安装防病毒软件的推广。

《图:访问资源数量异常》

《图:远程办公期间宣导安装防病毒软件》

疫情期间远程办公,还得重点防御一些伪装当前热点信息进行的邮件攻击,如在附件中植入病毒文件、发送钓鱼邮件等,这些攻击在远程办公期间的威胁也会比平时更大。所以对邮件主题、附件文档等,也加强了监控,比如“武汉”、“卫生部”这些关键字等等。

几周的远程办公下来,整体还是比较顺利的,离不开之前的准备和大家的相互配合,当然也还有很多需要提升的地方。最大的收获应该是改变了之前的一些观念上的限制。比如,如果长期维持在这种“零信任”的远程网络环境下,如何来设计安全的架构,都是值得继续更深入思考的课题。借用一起配合的邮件组的一位技术同事的话:“平时技术储备足,到了打硬仗的时候才能不慌”。

拓展阅读:

- 揭秘:宜信科技中心如何支持公司史上最大规模全员远程办公|上篇

- 揭秘:宜信科技中心如何支持公司史上最大规模全员远程办公|下篇

加载全部内容