Windows Server 8 ADDS轻松几步搞定密码个性化设置

人气:0

在听到女人抱怨世上没有一个好男人时候,男人的感觉是五味杂陈的。听同事抱怨密码太复杂、太麻烦的时候,网管员的心是哇凉悲催的。在活动目录(Active Directory)中启用复杂性的密码策略,比如密码需要一定长度、需要经常更改管理员密码、不能使用上几次的密码……这些都可以提高整网络的安全防护能力。但有时候,如果是普通的用户可能并不需要这样强大的密码安全策略,而企业管理员的帐户却又需要用超强的密码策略提升安全性。另一方面,对于一些服务账户(比如Exchange server,SQL server系统账户),我们需要它的密码长度很长很复杂,但是又不能有锁定阀值,倘若一旦有人恶意猜测导致锁定服务,那么也是一种拒绝服务的攻击方式。

历史长河中,使用Windows Server 2000和Server 2003的管理员根本无法提供这种分开来设置的个性化密码策略。这是因为密码策略只能指派到域(Site)上,不能单独应用于活动目录中的对象。换句话说,密码策略在域级别起作用,而且一个域只能有一套密码策略。为解决这个问题,微软在Windows server 2008的ADDS中引入了多元密码策略(Fine-Grained Password Policy)的概念,这允许针对不同用户或全局安全组应用不同的密码策略。

这项更新的背后,却真是考验管理员的耐性。不但要学会使用ADSIEdit以便能够修改msDS-MinimumPasswordAge一类对象的属性,还必须在使用LDIFDE工具前学会“负PSO 属性值”的计算,当然,如果你是PowerShell的高手则需要另说了。这些工具在创建和管理密码设置时非常的难用,以至于某些管理员宁愿去创建新的域也不愿使用多元密码策略。

在新一代的Windows Server 8 中,ADDS 针对管理员日常操作最大的改变则是便捷性,下面就以更新后的多元密码策略(也有直接翻译为:颗粒化密码协议)为例,看一下Windows Server 8在ADDS中的改变:

Step1:打开“活动目录管理中心”,在左侧选择本地域节点,检查之前建立的一个名为salesuser1的用户,如图1所示,此用户的状态为禁用。

图1 检查用户状态

Step2:此时,我们选择启用帐户将会弹出“无法启用,密码不符合域密码策略”的提示,如图2所示。

图2: 未能启用该帐户

Step3:在本地域下依次展开“System容器”,找到“Password Settings Container”,在右侧任务窗口中选择“新建”-“密码设置”,如图3所示。

图3 新建密码策略

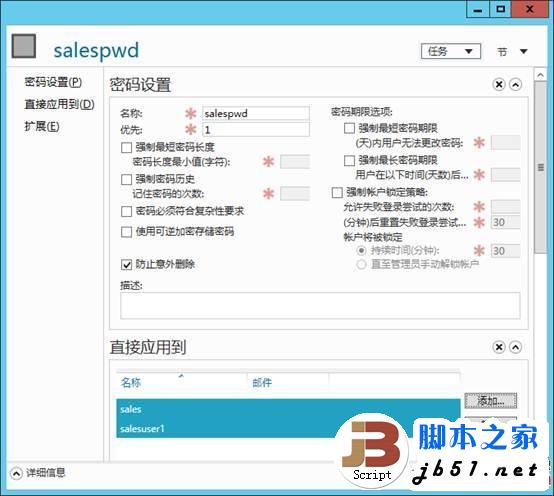

Step4:输入新创建密码设置的名称和优先级(优先级数字低的密码设置将将覆盖数值高的密码设置),然后针对需求取消密码长度、期限和锁定选项,如图4所示。

图 4 创建密码设置

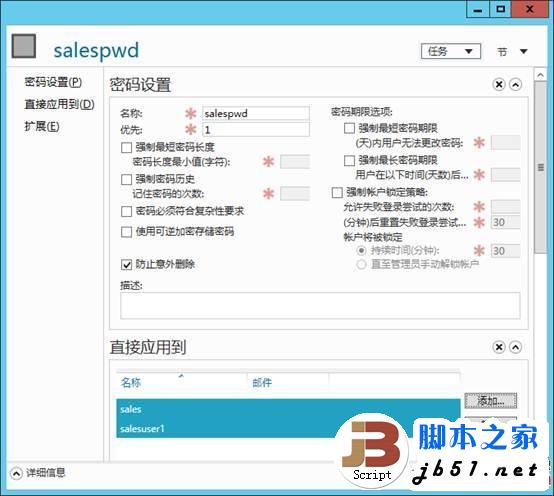

Step5:在下方“直接应用到”的任务中,点击“添加”,查找需要使用新密码设置的用户或组,然后点击“确定”,如图5所示。

图 5 选择用户或组用于密码设置

Step6:在用户列表中,我们可以检查新的密码策略是否有效,可以选择启用该帐户,并选择重置密码,输入较为简单的密码。

历史长河中,使用Windows Server 2000和Server 2003的管理员根本无法提供这种分开来设置的个性化密码策略。这是因为密码策略只能指派到域(Site)上,不能单独应用于活动目录中的对象。换句话说,密码策略在域级别起作用,而且一个域只能有一套密码策略。为解决这个问题,微软在Windows server 2008的ADDS中引入了多元密码策略(Fine-Grained Password Policy)的概念,这允许针对不同用户或全局安全组应用不同的密码策略。

这项更新的背后,却真是考验管理员的耐性。不但要学会使用ADSIEdit以便能够修改msDS-MinimumPasswordAge一类对象的属性,还必须在使用LDIFDE工具前学会“负PSO 属性值”的计算,当然,如果你是PowerShell的高手则需要另说了。这些工具在创建和管理密码设置时非常的难用,以至于某些管理员宁愿去创建新的域也不愿使用多元密码策略。

在新一代的Windows Server 8 中,ADDS 针对管理员日常操作最大的改变则是便捷性,下面就以更新后的多元密码策略(也有直接翻译为:颗粒化密码协议)为例,看一下Windows Server 8在ADDS中的改变:

Step1:打开“活动目录管理中心”,在左侧选择本地域节点,检查之前建立的一个名为salesuser1的用户,如图1所示,此用户的状态为禁用。

图1 检查用户状态

Step2:此时,我们选择启用帐户将会弹出“无法启用,密码不符合域密码策略”的提示,如图2所示。

图2: 未能启用该帐户

Step3:在本地域下依次展开“System容器”,找到“Password Settings Container”,在右侧任务窗口中选择“新建”-“密码设置”,如图3所示。

图3 新建密码策略

Step4:输入新创建密码设置的名称和优先级(优先级数字低的密码设置将将覆盖数值高的密码设置),然后针对需求取消密码长度、期限和锁定选项,如图4所示。

图 4 创建密码设置

Step5:在下方“直接应用到”的任务中,点击“添加”,查找需要使用新密码设置的用户或组,然后点击“确定”,如图5所示。

图 5 选择用户或组用于密码设置

Step6:在用户列表中,我们可以检查新的密码策略是否有效,可以选择启用该帐户,并选择重置密码,输入较为简单的密码。

Windows Server的每个新版本都会对Active Directory做出改动,通常是在性能上进行一些微调,有时也会对诸如管理控制台进行革新。通过以上简单的几步操作,管理员现在可以很对不同的应用、不同的用户需求,设置多样化的密码策略了。在这个彰显个性的时代,Windows Server 8的改变正是让管理员可以更简便操作他的领域。

加载全部内容